Operación Curkan en Extremadura: se hacían pasar por una conocida entidad bancaria

27 de Abril de 2023

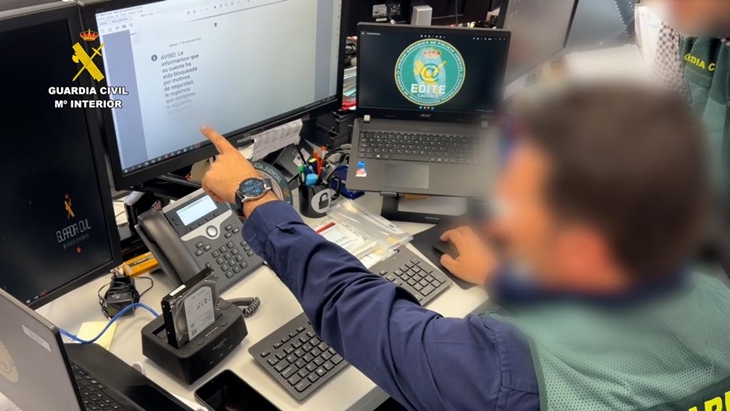

Agentes de la Guardia Civil, pertenecientes al Equipo de Delitos Tecnológicos (EDITE) y el Equipo@, ambos de la Comandancia de Cáceres, han culminado una investigación que se inició el pasado mes de junio de 2022, tras una denuncia interpuesta en el Puesto de la Guardia Civil de Hervás (Cáceres), por una supuesta estafa cometida mediante la recepción de un SMS en el teléfono móvil de la víctima.

Con la excusa de una “supuesta incidencia” en su cuenta bancaria, se le ofrecía la posibilidad de resolverla accediendo, a través de un enlace que acompañaba al mensaje, a la supuesta página Web del banco, que resultaba ser falsa y lo único que pretendía era obtener el usuario y la contraseña de acceso a la banca digital de la víctima, pudiendo así el ciberdelincuente acceder libremente a su cuenta y realizar transferencias bancarias fraudulentas.

Evolución de la técnica delictiva

En poco tiempo, este concreto tipo de denuncias fue generalizándose, llegándose a recoger en los distintos Puestos de la provincia de Cáceres un total de 315. En todos los casos, los perjudicados eran clientes del mismo banco sobre los que se empleaba un mismo modus operandi que con el tiempo fue evolucionando y perfeccionándose.

En ellos se combinaban técnicas de engaño como el phishing y el smishing, con los que, a través del envío de emails o SMS fraudulentos con apariencia de una fuente de confianza, en este caso el banco al que trataban de suplantar, pretendía obtener las credenciales de acceso de sus víctimas.

A estas técnicas se unió después otra conocida como vishing, en la que los ciberdelincuentes efectuaban una llamada, en tiempo real a la víctima y en la que, haciéndose pasar por un trabajador de la entidad bancaria, le advertían de movimientos sospechosos en su cuenta y le solicitaba para solucionarlos, o las claves de acceso a la banca online o bien unos supuestos “códigos de acceso”, que en realidad eran códigos que servían para autorizar transferencias a través de una conocida aplicación de envío de dinero instantáneo.

Publicidad

La sofisticación en el proceso del engaño fue en aumento, ya que en la pantalla del teléfono móvil de la víctima solía aparecer el logotipo de la propia entidad bancaria y sus números reales de teléfonos, algo que solo se consigue utilizando técnicas de spoofing, en este caso spoofing del identificador de llamadas, que se produce cuando el estafador utiliza información falsa para cambiar esos datos.

La organización enviaba un mensaje de texto a las víctimas haciéndose pasar por su banco y mediante técnicas de ingeniería social, recababan los datos necesarios para acceder a sus cuentas bancarias. Tras hacerse con el control de estas, desde su plataforma online modificaban la forma de acceso.

Investigación de la operación CURKAN

Las investigaciones han permitido obtener información sobre más de 350 cuentas bancarias beneficiarias de las cantidades transferidas ilícitamente con un montante total defraudado superior a 1 millón de euros.

De toda la información obtenida, los investigadores han analizado más de 500.000 registros de dirección IP,s utilizadas por los autores de los hechos durante las fechas de comisión de las estafas.

Explotación de la operación: fases y detenciones

Desde el pasado mes de agosto de 2.022, se han practicado un total de 76 detenciones de personas cuya función es la de recibir, en primera instancia, las cuantías estafadas a las víctimas y trasladarlas después a escalones superiores Se les atribuyen delitos de blanqueo de capitales y pertenencia a organización criminal.

En la primera fase de la operación, se detuvieron a un total de 30 personas en las localidades de Barcelona, Lérida, Tarragona, Tortosa, Gerona, Salt, Zaragoza, Valencia, Madrid, Rivas-Vaciamadrid y San Lorenzo del Escorial.

En una segunda fase se detuvieron a un total de 22 personas en las localidades de Barcelona, Gerona, Canovelles y Tarragona.

Finalmente se detuvieron, en una tercera fase, a un total de 24 personas en la localidad de Barcelona, de las cuales 4 eran “captadores de mulas”.

“Mulas económicas”

Para los investigadores, la mayoría de los detenidos ejercían funciones de “mulas económicas”, que ocupan el nivel más bajo en la pirámide de la organización criminal y son reclutadas por personas del siguiente nivel denominados “captadores”, quienes buscaban a personas en situación de vulnerabilidad en parques, locales de juego, etc, y a cambio de pequeñas comisiones, obtenían las numeraciones de sus cuentas bancarias o bien lograban que abriesen cuentas online en diferentes entidades. Las “mulas” son consideradas el escalón primero y principal para blanquear grandes cantidades de dinero, de ahí la importancia de sus funciones.

Los “captadores”, ocupan un escalón superior a las “mulas”, siendo personas que a su vez han sido embaucadas por los componentes de otro nivel superior y que, a modo de estafa piramidal, obtenían comisiones por cada una de las “mulas” que reclutaban.

Delitos esclarecidos

Hasta la fecha, en la provincia de Cáceres y en el ámbito de la Guardia Civil, han sido 282 los delitos de estafa esclarecidos, en todos los cuales se utilizaba ilícitamente el nombre de la misma entidad bancaria para la consumación del ilícito penal.

Comenta esta noticia

A Fondo